主题495

精华0

回帖2941

个人主页

推广点287

元宝39676

威望61363

雷人的BOSS

- 元宝

- 39676

- 性别

- 男

- 注册时间

- 2015-3-27

- 在线时间

- 171 小时

- 最后登录

- 2019-10-1

|

马上登陆,查看更多图片,结交更多委国朋友,享用更多功能,让你轻松玩转委国论坛。

您需要 登录 才可以下载或查看,没有账号?立即注册

x

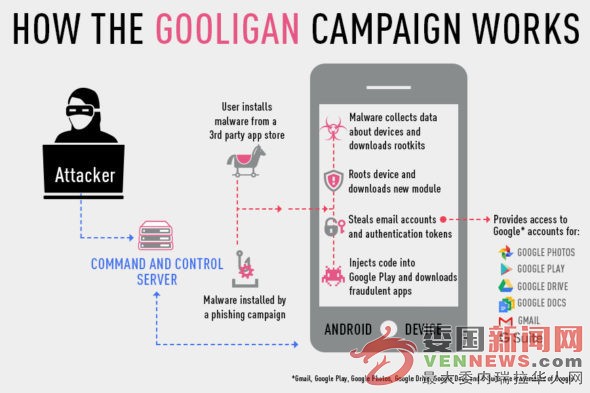

有网络安全公司指,一个名叫 Gooligan 的恶意软件已透过 Android 装置入侵逾百万个 Google 帐号。该恶意软件透过其他恶意程式或者钓鱼攻击入侵,盗取帐户资料,存取多种 Google 服务以及擅自安装程式牟利。

资讯安全公司 Check Point 透露,一个新款的恶意程式活动 Googligan 针对未修补漏洞的 Android 4 和 5 系统,已入侵逾百万个 Google 帐号,并每日感染 13,000 部装置;受感染的装置有 57% 位於亚洲。

当用户从第三方的程式商店或者钓鱼网站安装受感染的程式时,Gooligan 便会乘虚而入。之后 Gooligan 便会从幕后策划者的 C&C 伺服器下载 rookit,让攻击者获得装置的控制权。接著 Gooligan 便会安装模组,於 Google Play 或 Google Mobile Services 植入程式码模彷用户行為,避开追踪以盗取 Google 电邮帐户和认证资讯、从 Google Play 下载程式和打分,以及安装广告软件牟利。

如此一来,攻击者可透过受害人的认证 token 资讯绕过两步认证,存取对方的 Google Play、Gmail、Google Docs、Google Drive 和 Google Photos 服务;另一方面,Gooligan 会擅自安装程式,使攻击者能从合法的广告商赚取收入,再自动到 Google Play 為程式给予好评,与 HummingBad 类似。

Google 称,他们最近已与 Check Point 合作调查 Gooligan,发现恶意程式只為推送程式,没有存取用户资料;攻击者亦没有针对特定对象,不足 0.1% 的受害人是 G Suite 客户。

怎样知道自己的装置有没有中招?

如上所提,恶意程式针对的是 Android 4 和 5 系统,即 Jelly Bean、KitKat、Lollipop。如果用户并非用户该系统理应不受影响。

发现漏洞的 Check Point 亦提供连结(https://gooligan.checkpoint.com/),供用户检查自己的帐户有否被 Gooligan 入侵。如有,Check Point 建议用户寻求合资格技术人员协助,為装置彻底重新安装(clean install)作业系统,并更改 Google 帐户的密码。

Check Point 指,以下的虚假程式含有 Gooligan ,你可以从「设定」—「应用程式」检查装置有否安装过。虽然清单含有「Google」,但所指的是虚假程式,并非正当的 Google 程式。如有发现,应用防毒软件作深入检查。

|

|